Contents

1. Clamav ( アンチウィルスソフト )の導入

1.1 Clamav をインストール

|

1 |

# zypper -n install clamav |

1.2 定義ファイル更新

①ウイルス定義ファイル更新設定

|

1 2 3 4 |

# vi /etc/freshclam.conf # 74行目 : コメントアウトし、下に追加 #DatabaseMirror database.clamav.net DatabaseMirror db.jp.clamav.net |

②ウイルス定義ファイル更新

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 |

# freshclam ClamAV update process started at Sun Oct 5 10:23:21 2025 daily database available for download (remote version: 27780) Time: 3.9s, ETA: 0.0s [========================>] 61.73MiB/61.73MiB Testing database: '/var/lib/clamav/tmp.629dfccf45/clamav-7d79d7b2241f28eefe31b518405bede7.tmp-daily.cvd' ... Database test passed. daily.cvd updated (version: 27780, sigs: 2076928, f-level: 90, builder: tomjudge) main database available for download (remote version: 62) Time: 11.2s, ETA: 0.0s [========================>] 162.58MiB/162.58MiB Testing database: '/var/lib/clamav/tmp.629dfccf45/clamav-a426626c2ce5f5e99a2b8fae52cd589c.tmp-main.cvd' ... Database test passed. main.cvd updated (version: 62, sigs: 6647427, f-level: 90, builder: sigmgr) bytecode database available for download (remote version: 339) Time: 0.1s, ETA: 0.0s [========================>] 275.10KiB/275.10KiB Testing database: '/var/lib/clamav/tmp.629dfccf45/clamav-06919a851161eb9f47743f136b8a4d16.tmp-bytecode.cvd' ... Database test passed. bytecode.cvd updated (version: 339, sigs: 80, f-level: 90, builder: nrandolp) WARNING: Clamd was NOT notified: Can't connect to clamd through /run/clamav/clamd.sock: No such file or directory |

最後にWARNING: Clamd was NOT notified: Can't connect to clamd through /run/clamav/clamd-socket: No such file or directory と表示されますが問題ありません

1.3 動作確認

①ウィルスが検出されなかった場合

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

# cd # clamscan --infected --remove --recursive ----------- SCAN SUMMARY ----------- Known viruses: 8708646 Engine version: 1.4.3 Scanned directories: 6 Scanned files: 5 Infected files: 0 Data scanned: 0.02 MB Data read: 0.01 MB (ratio 2.00:1) Time: 15.437 sec (0 m 15 s) Start Date: 2025:10:05 10:25:19 End Date: 2025:10:05 10:25:34 |

➁ウィルスが検出される場合

テスト用ウィルスをダウンロードし、スキャンする

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

# wget https://secure.eicar.org/eicar.com.txt # clamscan --infected --remove --recursive /root/eicar.com.txt: Win.Test.EICAR_HDB-1 FOUND /root/eicar.com.txt: Removed. ----------- SCAN SUMMARY ----------- Known viruses: 8708646 Engine version: 1.4.3 Scanned directories: 6 Scanned files: 7 Infected files: 1 Data scanned: 0.02 MB Data read: 0.01 MB (ratio 2.00:1) Time: 15.611 sec (0 m 15 s) Start Date: 2025:10:05 10:27:37 End Date: 2025:10:05 10:27:52 |

1.4 ウィルススキャン自動実行スクリプトの導入

①スクリプト保存ディレクトリーの作成

|

1 |

# mkdir -p /srv/www/system |

②自動実行スクリプト作成

# cd /srv/www/system

clamscan.sh を次の内容で/srv/www/systemに作成

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

# vi clamscan.sh #!/bin/bash PATH=/usr/bin:/bin # excludeopt setup excludelist=/srv/www/system/clamscan.exclude if [ -s $excludelist ]; then for i in `cat $excludelist` do if [ $(echo "$i"|grep \/$) ]; then i=`echo $i|sed -e 's/^\([^ ]*\)\/$/\1/p' -e d` excludeopt="${excludeopt} --exclude-dir=$i" else excludeopt="${excludeopt} --exclude=$i" fi done fi # signature update freshclam # virus scan clamscan --recursive --remove ${excludeopt} / |

スクリプトに実行権限を与える

|

1 |

# chmod 700 clamscan.sh |

sys ディレクトリ、proc ディレクトリは仕様でスキャン出来ないため、対象外にする

またopenSUSEは大量のスナップショットを作成するので対象外にしておく

|

1 2 3 |

# echo "/sys/" >> /srv/www/system/clamscan.exclude # echo "/proc/" >> /srv/www/system/clamscan.exclude # echo "/.snapshots/" >> /srv/www/system/clamscan.exclude |

ウィルススキャンの定期実行設定

cronieをインストールする

|

1 |

# zypper install cronie |

|

1 2 |

# crontab -e 0 1 * * * /srv/www/system/clamscan.sh > /dev/null 2>& |

「/srv/www/system/clamscan.sh」を実行し、システム全体をスキャン

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

# /srv/www/system/clamscan.sh ----------- SCAN SUMMARY ----------- Known viruses: 8708646 Engine version: 1.4.3 Scanned directories: 9294 Scanned files: 57788 Infected files: 0 Data scanned: 6872.55 MB Data read: 3497.95 MB (ratio 1.96:1) Time: 805.570 sec (13 m 25 s) Start Date: 2025:10:05 10:31:45 End Date: 2025:10:05 10:45:11 |

2. メールサーバー インストール

2.1 Postfixインストール

①Postfix をインストールして SMTPサーバーを構築します

|

1 |

# zypper -n install postfix |

②Postfix設定

メール不正中継防止に、後述の Dovecot の SASL機能を利用し、送信にも認証を要求するように Postfix を設定します。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 |

# vi /etc/postfix/main.cf # 108行目:ホスト名指定 myhostname = mail.[domain] ←自ホスト名 # 114行目:コメント解除しドメイン名指定 mydomain = [domain] ←自ドメイン名 # 130行目:コメント解除 myorigin = $mydomain # 294行目:コメント解除し自ネットワーク追記 mynetworks = 127.0.0.0/8, 192.168.11.0/24 ←自ネットワーク # 451行目:コメント解除しMaildir形式 home_mailbox = Maildir/ # 715行目あたり:変更 inet_interfaces = all # 720行目:追記 mydestination = $myhostname, localhost.$mydomain, localhost, $mydomain # 734,735行目 # 必要に応じてメールボックスサイズを制限 (下例は 1G) mailbox_size_limit = 1073741824 # 必要に応じて送受信メールサイズを制限 (下例は 10M) message_size_limit = 10485760 # 747行目:追記 smtpd_recipient_restrictions = permit_mynetworks, permit_auth_destination, permit_sasl_authenticated, reject # 769行目あたり:変更 smtpd_sasl_auth_enable = yes # 774,775行目あたり:コメントアウトにして、その下に追加 #smtpd_sasl_type = cyrus #smtpd_sasl_path = smtpd smtpd_sasl_type = dovecot smtpd_sasl_path = private/auth smtpd_sasl_security_options = noanonymous smtpd_sasl_local_domain = $myhostname |

|

1 2 |

# systemctl start postfix # systemctl enable postfix |

③Firewalld を有効にしている場合は SMTP サービスの許可が必要です。SMTP は 25/TCP を使用します

|

1 2 3 4 |

# firewall-cmd --add-service=smtp --permanent success # firewall-cmd --reload success |

2.2 Dovecot インストール

今回インストールされるDovecotのバージョンは2.4.1になっており、2.3.xからは大幅に設定が変更になっております。

Dovecot2.4.1に関しての情報が皆無で唯一公式サイトのドキュメントしかありません。

独断で設定しておりますので、間違いがあればご指摘ください。

①インストール

|

1 |

# zypper -n install dovecot |

➁Dovecot設定

Postfix に SASL 機能が提供できるよう Dovecot を設定します。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 |

# vi /etc/dovecot/dovecot.conf # 21行目 : 変更と追加 protocols { imap = yes # lmtp = yes pop3 = yes } # 34行目:コメントにしてその下に追加 #protocols = imap pop3 lmtp protocols = imap pop3 # 40行目当たりに追加 listen = * # 44行目当たりのnamespace inboxを下記のとおり変更 namespace inbox { inbox = yes separator = / mail_driver = maildir # mail_path = ~/Maildir # mail_inbox_path = ~/Maildir/.INBOX mail_path = /home/%{user}/Maildir } 最終行に追加 service auth { # Postfix smtp-auth unix_listener /var/spool/postfix/private/auth { mode = 0666 user = postfix group = postfix } } |

➂Dovecot起動と自動実行

|

1 2 3 |

# systemctl start dovecot # systemctl enable dovecot Created symlink /etc/systemd/system/multi-user.target.wants/dovecot.service → /usr/lib/systemd/system/dovecot.service. |

④Firewalld を有効にしている場合は POP/IMAP サービスの許可が必要

POP は 110/TCP, IMAP は 143/TCP を使用します

|

1 2 3 4 |

# firewall-cmd --add-service={pop3,imap} --permanent success # firewall-cmd --reload success |

2.3 ユーザーアカウント登録

今回はOSユーザー"huong"を登録します。

①メールクライアントインストール

|

1 |

# zypper -n install mailx |

②メールボックスは Maildir を参照するよう設定

|

1 |

# echo 'export MAIL=$HOME/Maildir' >> /etc/profile.d/mail.sh |

※もし、既設ユーザー(huong)のホームディレクトリーにMaildirディレクトリーが作成されていない場合は下記の通り手作業で作成する

|

1 2 3 4 |

# mkdir -p /home/huong/Maildir/{new,cur,tmp} # chown -R huong:huong /home/huong/Maildir/ # chmod 700 /home/huong/Maildir # chmod 700 /home/huong/Maildir/{new,cur,tmp} |

2.4 作動確認

フリーのメールクライアントThunderbirdにアカウントを設定して作動確認します。

ただし、お使いのプロバイダーによっては送信サーバーに587番ポートを使用する場合がありますのでfirewall設定で587を解放しておきます。

|

1 2 |

# firewall-cmd --add-port=587/tcp --permanent # firewall-cmd --reload |

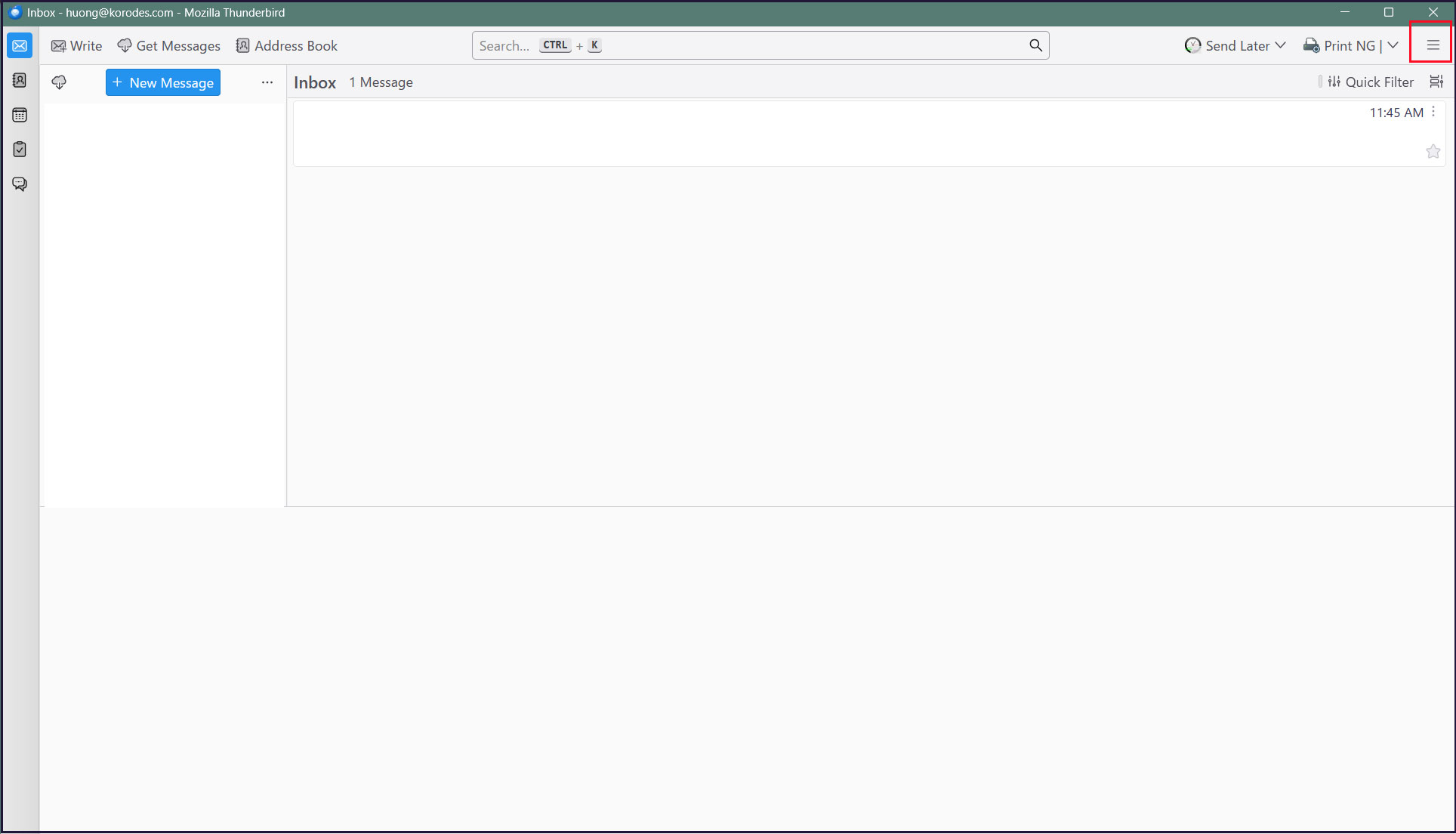

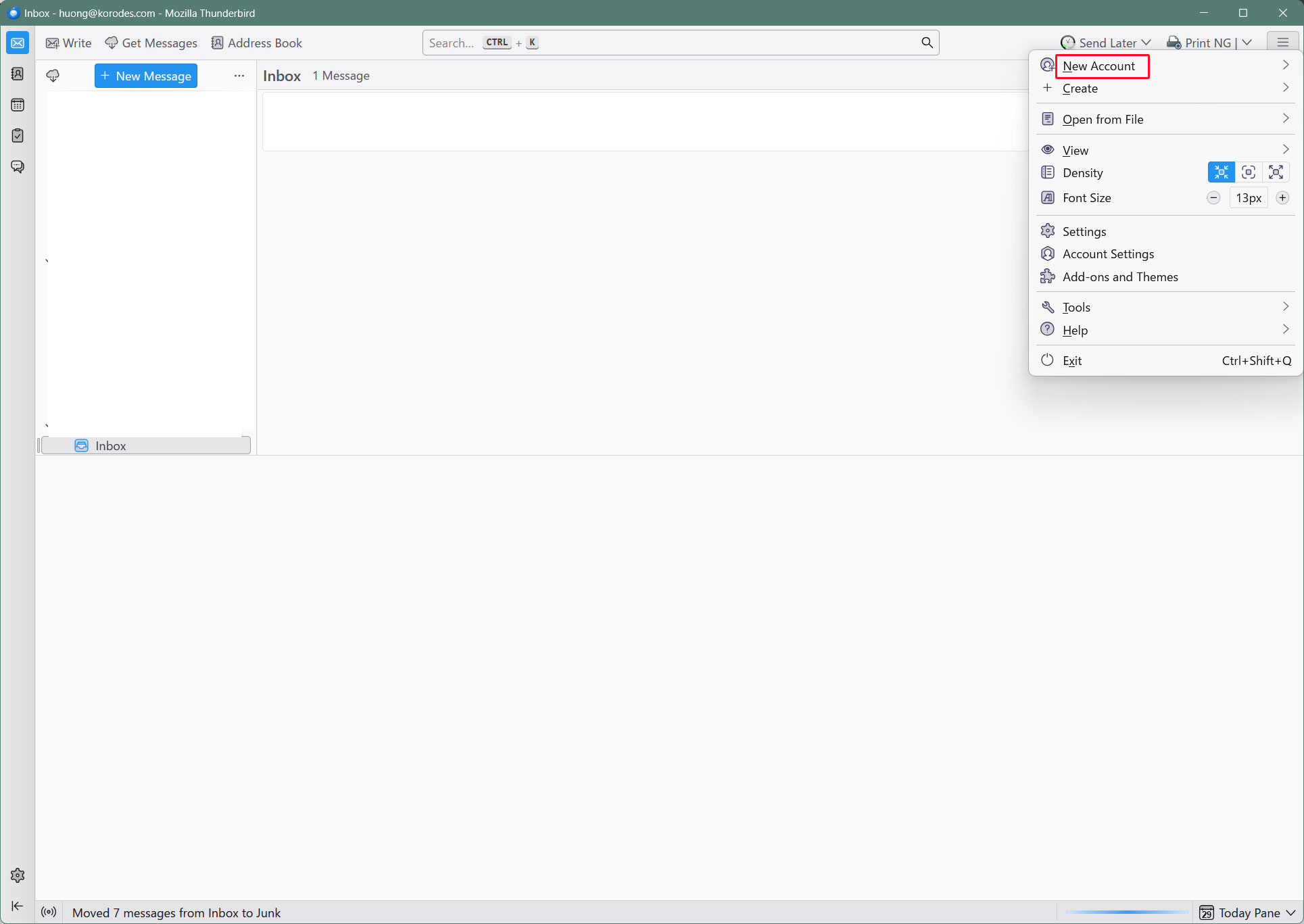

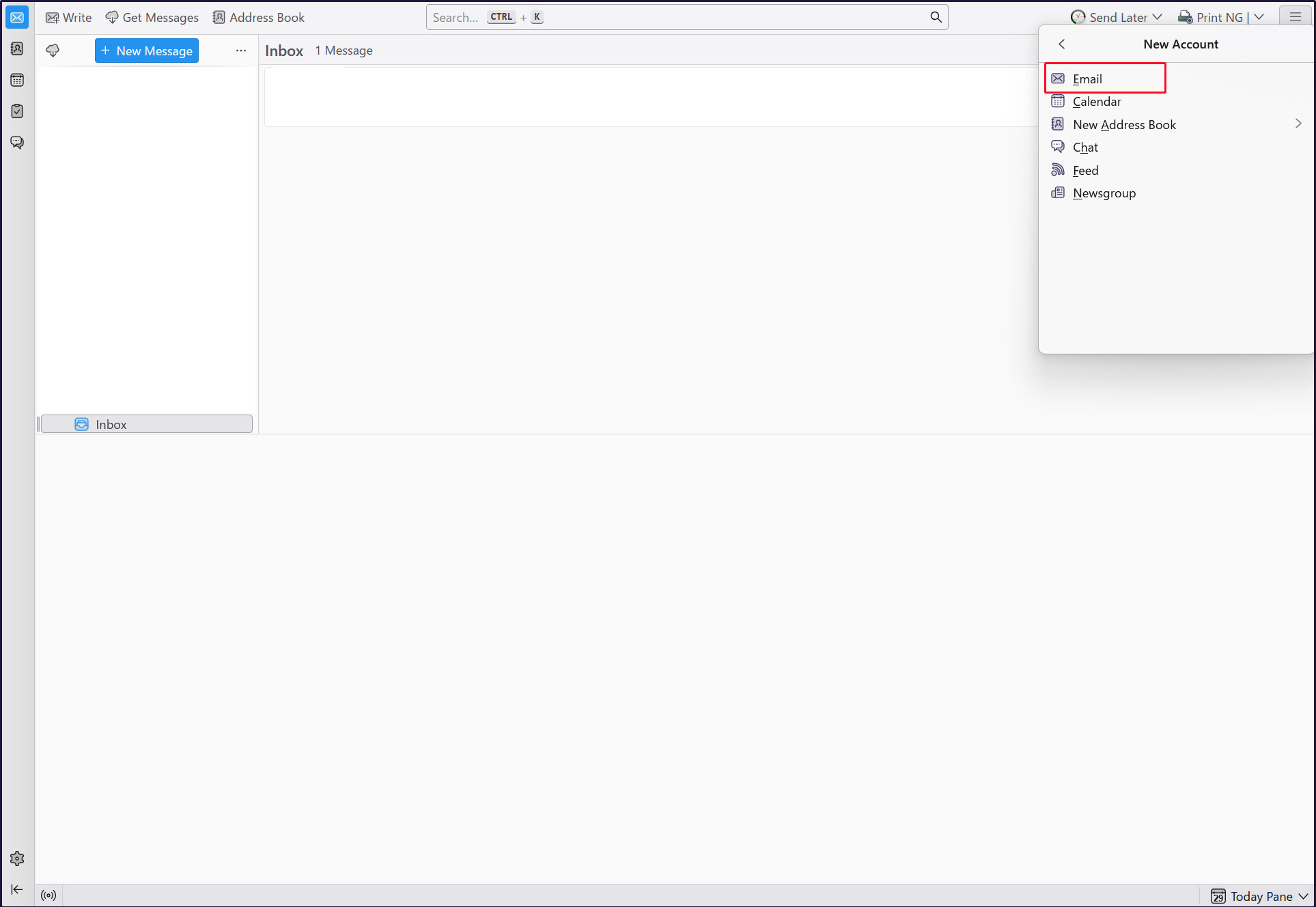

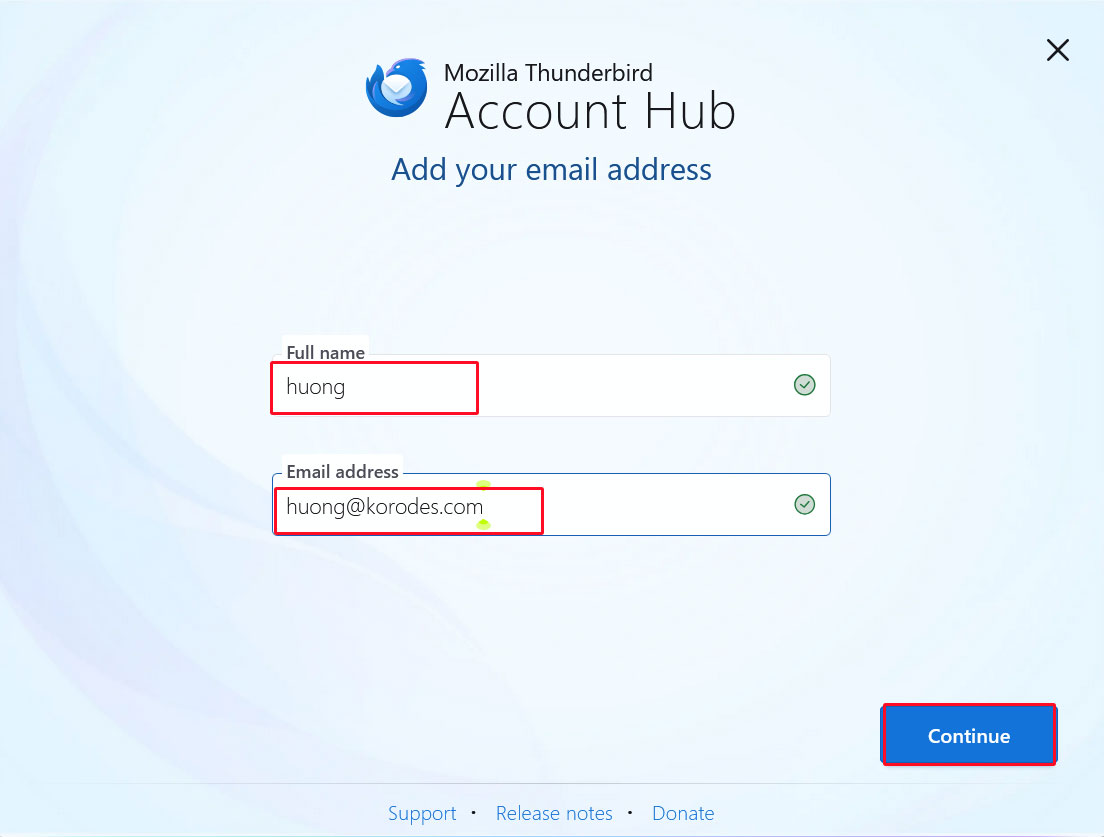

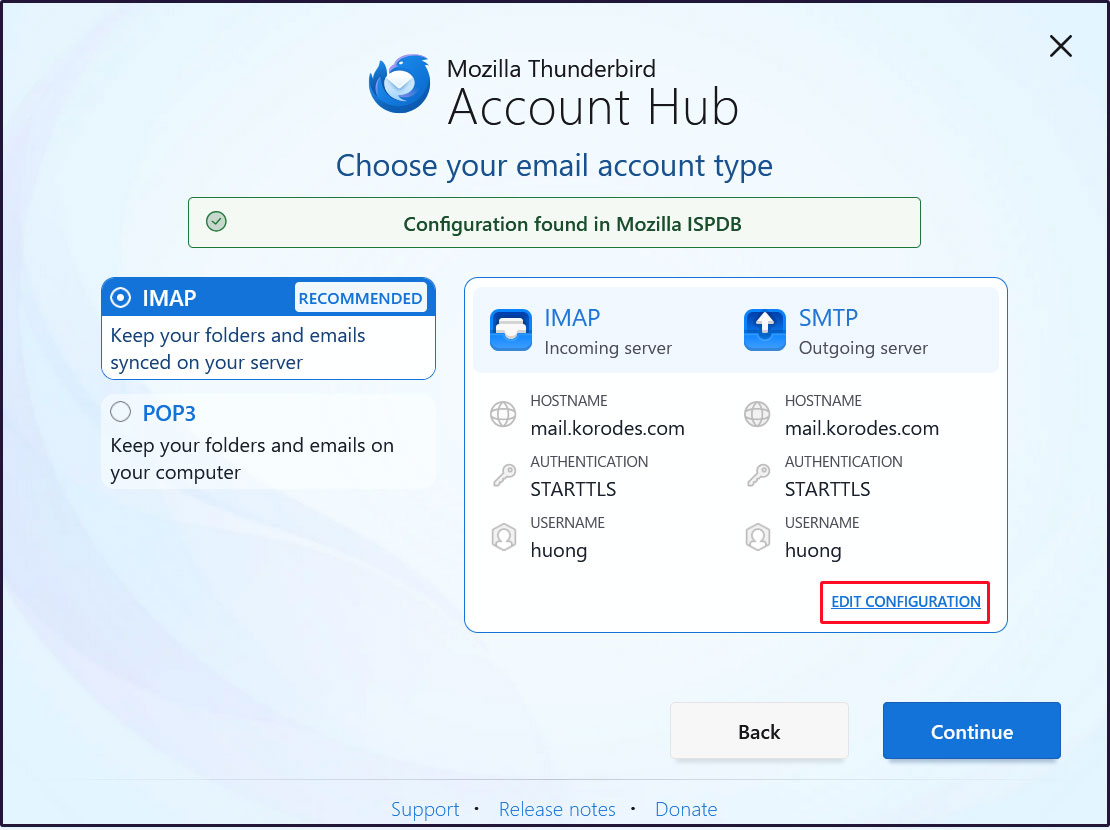

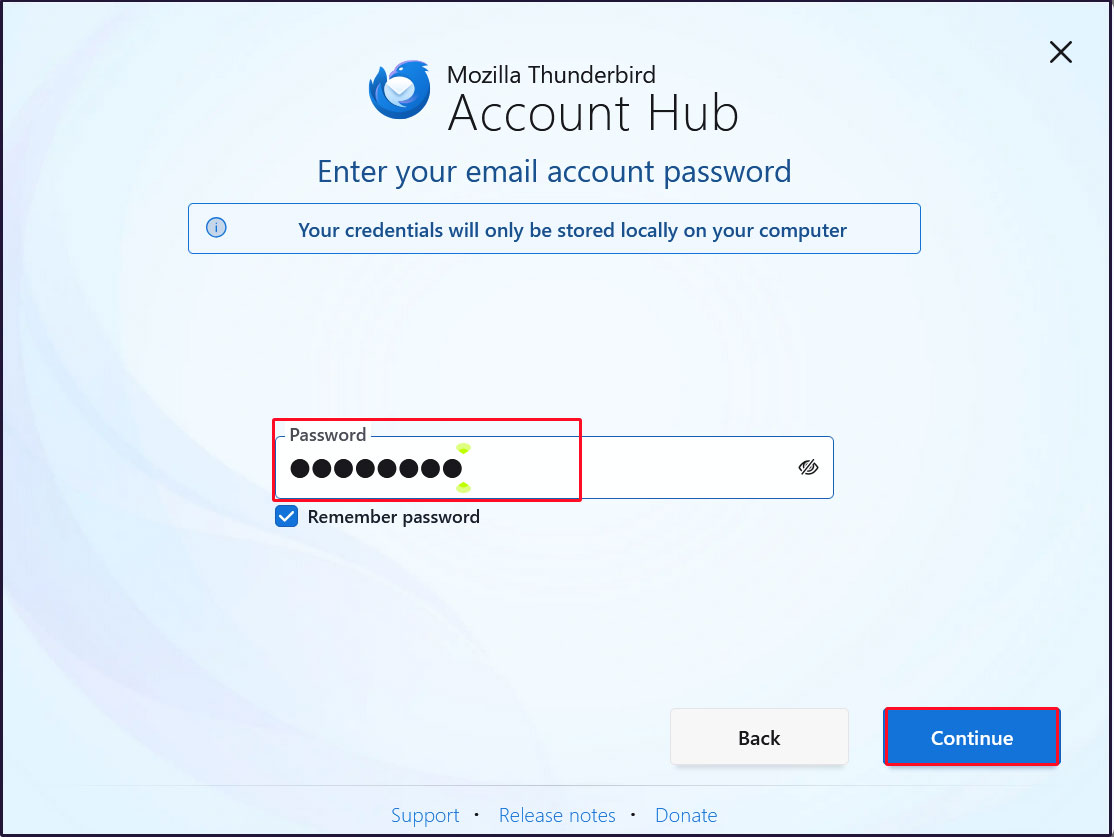

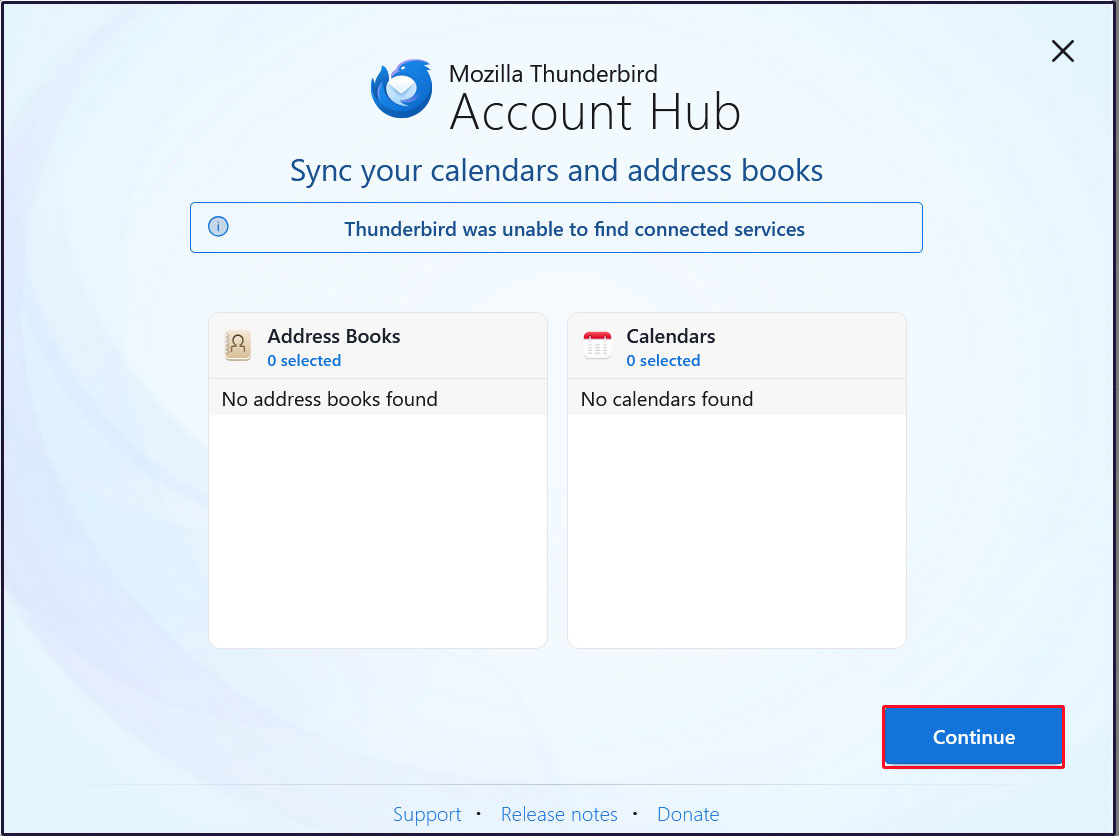

Mozilla Thunderbirdにアカウントを設定し、確認します(メールユーザーとしてOSユーザーhuongの場合)

Thunderbirdを起動し、右上の[三本]メニューの[New Account][Email]をクリック

Full name : 任意の名称

Email address : huong@<domain-name>

をそれぞれ入力し、「Continue」クリック

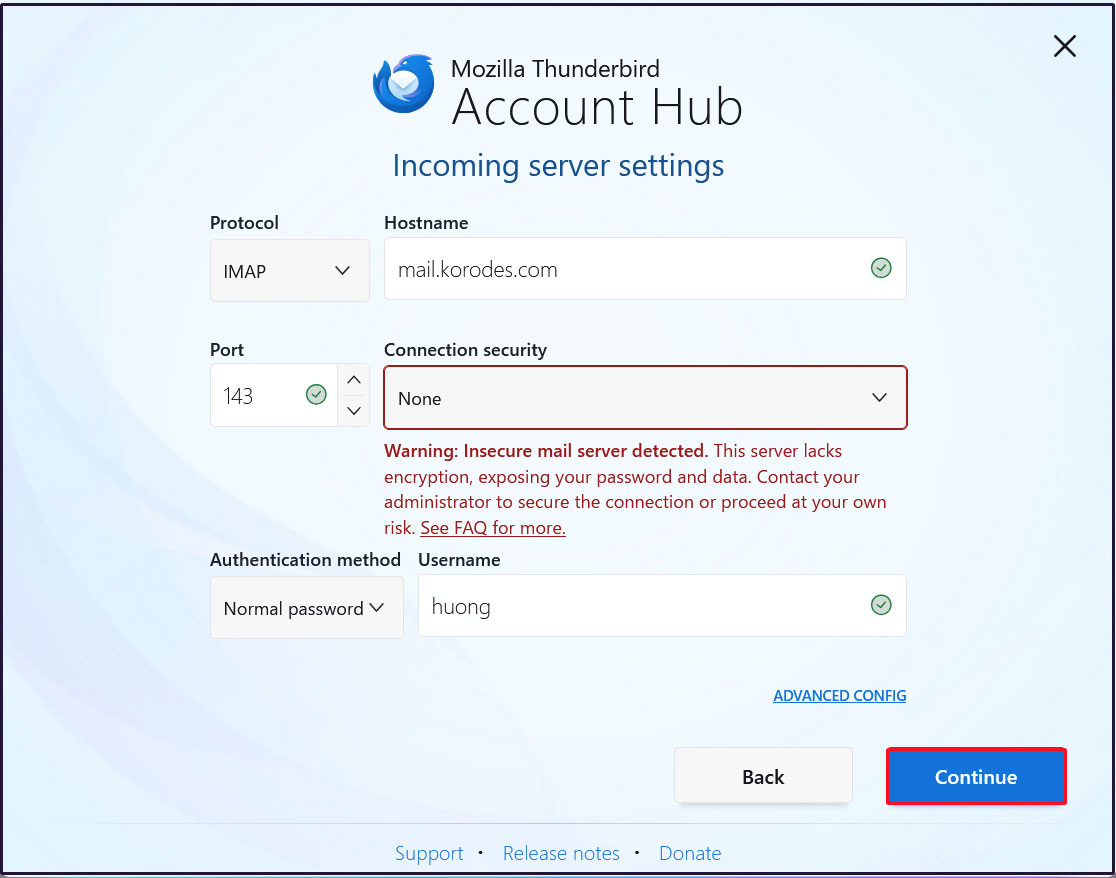

受信サーバーの設定

[Connection security]を[None]にして[Continue]をクリック

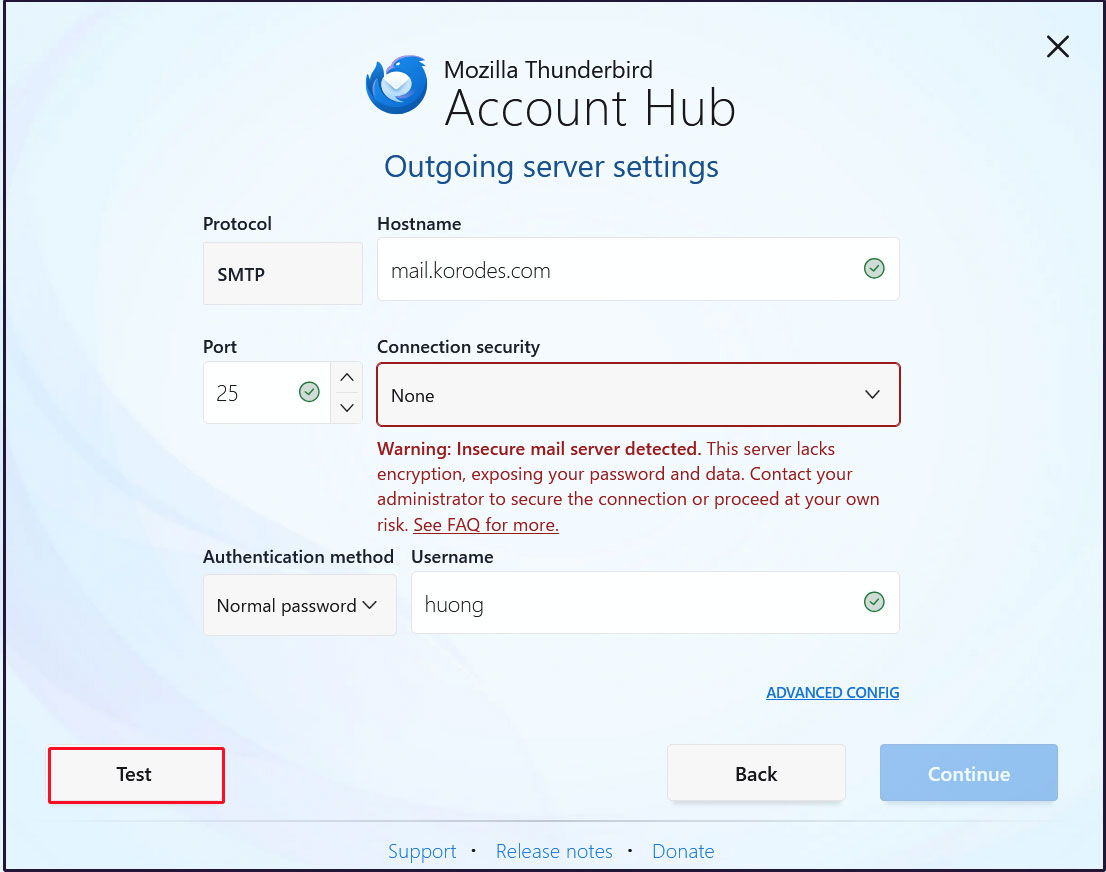

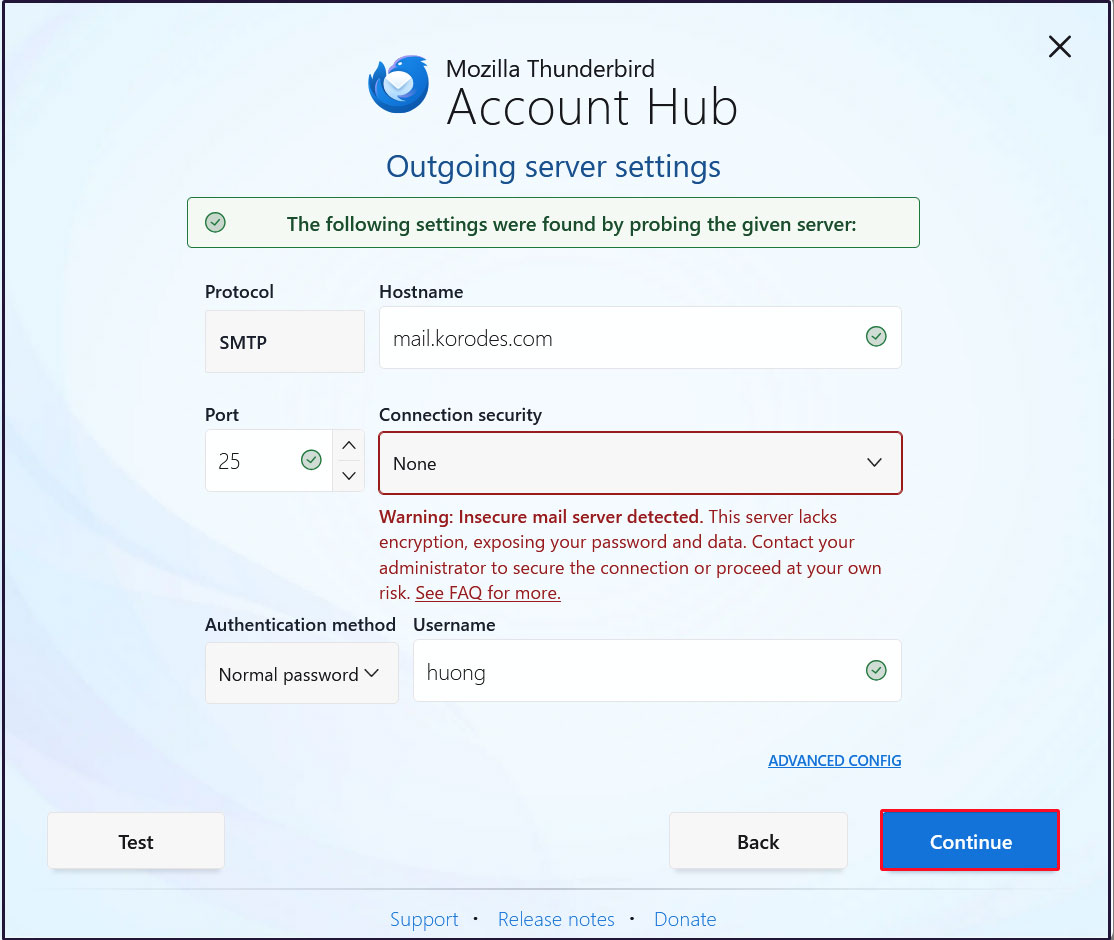

送信サーバーの設定

[Connection security]を[None]にして[Test]をクリック

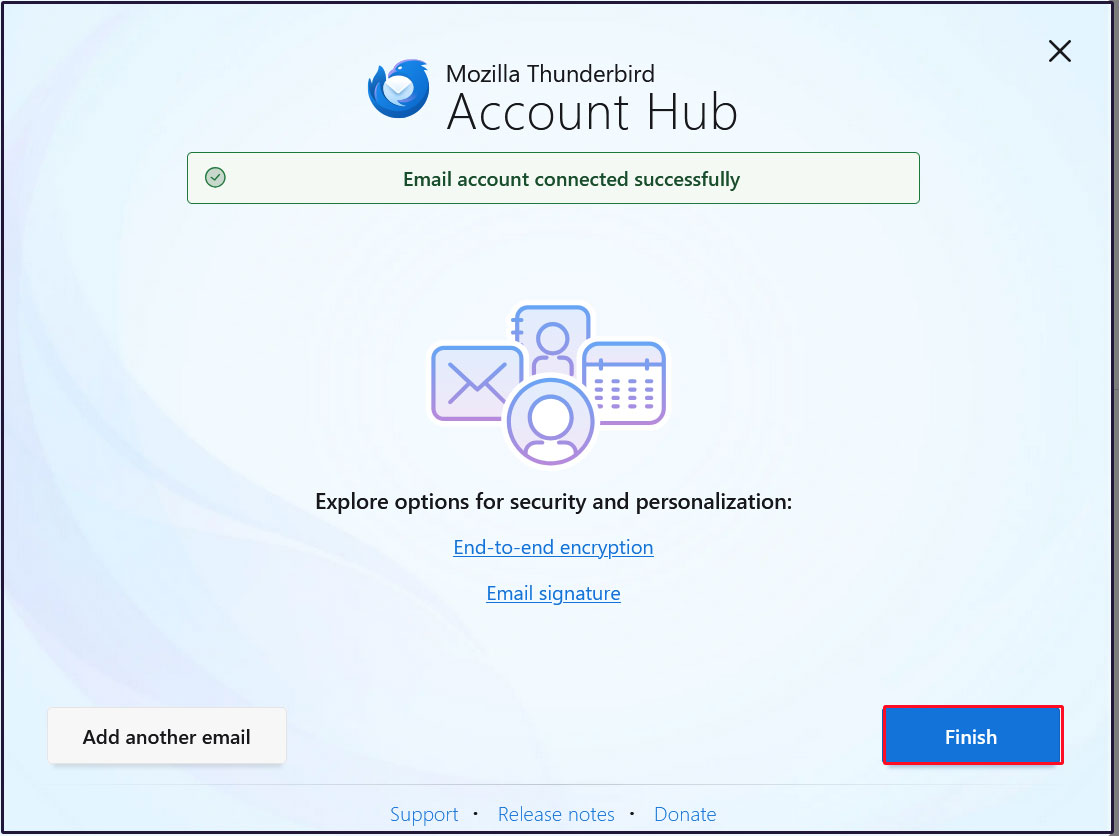

メールアカウントの作成が成功しましたので、[Finish]をクリック

3. Mail サーバー : Postfix + Clamav + clamav-milter+SpamAssassin

3.1 メールのリアルタイムスキャン

①clamav-milterインストール

Clam AntiVirusを使用してメールサーバー側でメールに対するウイルスチェックを行う。

メールサーバーとClam AntiVirusとの連携はclamav-milterを利用して行なう。

|

1 |

# zypper -n install clamav-milter |

➁clamav-milter設定

clamav-milter設定ファイル編集

clamav-milterのUNIXソケットのアクセス権については、大半の情報によれば「660」を指定することになっているが当方の環境では起動しなくなりセキュリティ上問題ですが「666」に設定しました

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

# vi /etc/clamav-milter.conf 26行目 : 変更 MilterSocketMode 666 ← clamav-milterのUNIXソケットのアクセス権を指定 166行目当たり : 追加 # Action to be performed on infected messages # Default: Quarantine #OnInfected Quarantine OnInfected Blackhole ← ウイルス感染メールは破棄 188行目当たり : 追加 # Note that while "Replace" can potentially break DKIM signatures, "Add" may # confuse procmail and similar filters. # Default: no #AddHeader Replace AddHeader Yes ← メールヘッダにウイルスチェック実施した旨を出力 |

➂clamav-milter起動・自動起動設定

|

1 2 3 4 |

# systemctl start clamav-milter # systemctl enable clamav-milter Created symlink /etc/systemd/system/multi-user.target.wants/clamav-milter.service → /usr/lib/systemd/system/clamav-milter.service. |

④Postfix・clamav-milter連携設定

Postfix設定ファイル編集

|

1 2 3 4 5 |

# vi /etc/postfix/main.cf 下記を追加 milter_default_action = tempfail smtpd_milters = unix:/run/clamav/clamav-milter.sock non_smtpd_milters = unix:/run/clamav/clamav-milter.sock |

⑤clamiltグループにpostfixユーザーを追加

なぜかclamiltグルーブ・ユーザーがインストール時に作成されなかったので作成しておく

|

1 2 |

# groupadd clamilt # useradd -g clamilt clamilt |

clamiltグループにpostfixユーザーを追加

|

1 |

# usermod -G clamilt -a postfix |

⑥Postfix設定反映

|

1 |

# systemctl restart postfix |

⑦Thunderbirdで確認

Thunderbirdで自分宛に空メールを送付し、受信メールのヘッダー表示部分に下記のように

X-Virus-Scanned: clamav-milter 1.4.3 at lepard

X-Virus-Status: Clean

が表示される

X-Mozilla-Status: 0001

X-Mozilla-Status2: 00000000

Return-Path: <xxxxx@xxxxxxx.com>

X-Original-To: xxxxx@xxxxxxx.com

Delivered-To: xxxxx@xxxxxxx.com

Received: from [192.168.11.6] (buffalo.setup [192.168.11.1])

by mail.xxxxxxx.com (Postfix) with ESMTPA id 4B4E6D2D1

for <xxxxx@xxxxxxx.com>; Mon, 06 Oct 2025 19:05:40 +0900 (JST)

Message-ID: <62b016f4-f943-4d28-a0db-80fca430dd70@xxxxxxx.com>

Date: Mon, 6 Oct 2025 19:05:40 +0900

MIME-Version: 1.0

User-Agent: Mozilla Thunderbird

From: xxxxx <xxxxx@xxxxxxx.com>

Content-Language: en-US

To: xxxxx <xxxxx@xxxxxxx.com>

Content-Type: text/plain; charset=UTF-8; format=flowed

Content-Transfer-Encoding: 7bit

X-Virus-Scanned: clamav-milter 1.4.3 at lepard

X-Virus-Status: Clean

自分自身にメール本文が「X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*」のメールを送ってみて、メールが破棄されて届かないことを確認する

3.2 メールのスパム対策

3.2.1 SpamAssassin・spamass-milter・postfix設定

①SpamAssassin・spamass-milterインストール

|

1 |

# zypper -n install spamassassin |

spamass-milterは公式リポジトリーに見つかりませんでしたので実験的なものをリポジトリー追加してインストールしております

|

1 2 3 |

# zypper addrepo https://download.opensuse.org/repositories/server:mail/16.0/server:mail.repo # zypper refresh # zypper install spamass-milter |

➁SpamAssassin起動

|

1 |

# systemctl start spamd |

➂SpamAssassin の設定

|

1 2 3 4 |

# vi /etc/mail/spamassassin/v310.pre 24 行目あたり行頭の#を削除 loadplugin Mail::SpamAssassin::Plugin::DCC |

④SpamAssassin 設定ファイル最新化スクリプト

/etc/cron.daily配下にスクリプト作成

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 |

# vi /etc/cron.daily/spamassassin-update.sh #!/bin/bash # SpamAssassin設定ファイル最新版ダウンロード cd /etc/mail/spamassassin wget -q https://github.com/kittyfreak/spamassassin_user_prefs/archive/refs/heads/main.zip [ $? -ne 0 ] && exit unzip main.zip >/dev/null 2>&1 [ $? -ne 0 ] && exit rm -f main.zip mv spamassassin_user_prefs-main/user_prefs . rm -rf spamassassin_user_prefs-main # 設定ファイル更新時のみSpamAssassin再起動 diff user_prefs user_prefs.org > /dev/null 2>&1 if [ $? -ne 0 ]; then cp user_prefs local.cf # スパム判定スコアを変更※デフォルト値が高くスパムメールが大量に届くため sed -i 's/required_score .*/required_score 8.0/g' local.cf # スパム判断したメールを添付形式にしないように設定 echo "report_safe 0" >> local.cf # スパム判断したメールの件名に「***SPAM***」を付加するように設定 受信メールサーバーがIMAP以外の場合のみ lsof -i:143,993 >/dev/null 2>&1 [ $? -ne 0 ] && echo "rewrite_header Subject ***SPAM***" >> local.cf # SpamAssassin再起動 systemctl restart spamd > /dev/null fi cp user_prefs user_prefs.org |

spamassassin-update スクリプトに実行権限を付与し、実行

|

1 2 |

# chmod +x /etc/cron.daily/spamassassin-update.sh # /etc/cron.daily/spamassassin-update.sh |

/etc/mail/spamassassin ディレクトリにSpamAssassin 設定ファイル(local.cf)が当日日付で

作成されていることを確認

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

# ls -l /etc/mail/spamassassin total 1520 -rw-r--r-- 1 root root 1649 Apr 10 2024 init.pre -rw-r--r-- 1 root root 500601 Oct 7 09:18 local.cf drwx------ 1 root root 102 Oct 6 15:10 sa-update-keys -rw-r--r-- 1 root root 500588 Apr 30 2023 user_prefs -rw-r--r-- 1 root root 500588 Oct 7 09:18 user_prefs.org -rw-r--r-- 1 root root 2262 Oct 7 08:52 v310.pre -rw-r--r-- 1 root root 1168 Apr 10 2024 v312.pre -rw-r--r-- 1 root root 2416 Apr 10 2024 v320.pre -rw-r--r-- 1 root root 1237 Apr 10 2024 v330.pre -rw-r--r-- 1 root root 1020 Apr 10 2024 v340.pre -rw-r--r-- 1 root root 1315 Apr 10 2024 v341.pre -rw-r--r-- 1 root root 1519 Apr 10 2024 v342.pre -rw-r--r-- 1 root root 1266 Apr 10 2024 v343.pre -rw-r--r-- 1 root root 1482 Apr 10 2024 v400.pre -rw-r--r-- 1 root root 1118 Apr 10 2024 v401.pre |

⑤spamass-milter起動・自動起動設定

|

1 2 3 4 |

# systemctl start spamass-milter # systemctl enable spamass-milter Created symlink /etc/systemd/system/multi-user.target.wants/spamass-milter.service → /usr/lib/systemd/system/spamass-milter.service. |

⑥Postfix・spamass-milter連携設定

|

1 2 3 4 5 6 |

# vi /etc/postfix/main.cf 下記を追加 milter_default_action = tempfail smtpd_milters = unix:/var/run/clamav-milter/clamav-milter.socket,unix:/run/spamass-milter/socket ※既にclamav-milterが定義されている場合 non_smtpd_milters = unix:/var/run/clamav-milter/clamav-milter.socket,unix:/run/spamass-milter/socket ※既にclamav-milterが定義されている場合 |

⑧postfix を再起動

|

1 |

# systemctl restart postfix |

⑨Procmail設定

procmail設定ファイル作成

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

# vi /etc/procmailrc SHELL=/bin/bash PATH=/usr/bin:/bin DROPPRIVS=yes MAILDIR=$HOME/Maildir DEFAULT=$MAILDIR/ # ログ出力先 LOGFILE=$HOME/.procmail.log # 詳細ログ出力 VERBOSE=ON # SpamAssassinにより判定されたSpam-Levelが一定値(ここでは20)以上の場合は削除 # ※必要なメールが削除されてしまう可能性があることに留意すること :0 * ^X-Spam-Level: \*\*\*\*\*\*\*\*\*\*\*\*\*\*\*\*\*\*\*\* /dev/null |

procmailログローテーション設定ファイル作成

|

1 2 3 4 5 6 |

# vi /etc/logrotate.d/procmail /home/*/.procmail.log { missingok nocreate notifempty } |

⑩Postfix・Procmail連携設定

|

1 2 3 4 5 6 |

# vi /etc/postfix/main.cf 481行目当たり : 追加 #mailbox_command = /some/where/procmail #mailbox_command = /some/where/procmail -a "$EXTENSION" mailbox_command = /usr/bin/procmail ← 追加(Procmailと連携するようにする) |

Postfix設定反映

|

1 |

# systemctl restart postfix |

3.2.2 スパムメール振分け設定

SpamAssassinによりメールヘッダにスパムメールの印を付けられたメールはスパム専用メールボックスへ、その他のメールは通常どおりのメールボックスへ配送するようにする。

①スパム専用メールボックス作成

既存ユーザーについては、メールボックスにスパム専用メールボックスを追加する。

また、新規ユーザーについては、ユーザー追加時に自動でスパム専用メールボックスが作成されるようにする 。

スパム専用メールボックス作成スクリプト作成

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

# vi spamfolder-create #!/bin/bash for user in `ls /home` do id -u $user > /dev/null 2>&1 if [ $? -eq 0 ] && [ ! -d /home/$user/Maildir/.Spam/new ]; then mkdir -p /home/$user/Maildir/.Spam/new mkdir -p /home/$user/Maildir/.Spam/cur mkdir -p /home/$user/Maildir/.Spam/tmp chmod -R 700 /home/$user/Maildir/.Spam chown -R $user:$user /home/$user/Maildir/.Spam echo $user fi done |

スパム専用メールボックス作成スクリプト実行

|

1 2 |

# bash spamfolder-create huong |

新規ユーザー対策

新規ユーザー追加時に自動でスパム専用メールボックス作成

|

1 2 |

# mkdir -p /etc/skel/Maildir/.Spam/{new,cur,tmp} # chmod -R 700 /etc/skel/Maildir/.Spam |

➁スパムメール振分け

SpamAssassinがスパム判定したメールはスパム専用メールボックスへ配送する

|

1 2 3 4 5 6 |

# vi /etc/procmailrc 以下を最後尾へ追加 # SpamAssassinがスパム判定したメールはスパム専用メールボックスへ配送 :0 *^X-Spam-Flag: YES $HOME/Maildir/.Spam/ |

➂spamass-milter確認

自分自身に空メールを送ると、受信したメールのヘッダに以下のメッセージが付加されている

X-Spam-Status: No, score=2.2 required=8.0 tests=ALL_TRUSTED,

CONTENT_TYPE_PRESENT,EMPTY_MESSAGE autolearn=no autolearn_force=no

version=4.0.1

X-Spam-Level: **

X-Spam-Checker-Version: SpamAssassin 4.0.1 (2024-03-26) on lepard

X-Mozilla-Status: 0001

X-Mozilla-Status2: 00000000

Return-Path: <xxxxx@xxxxxxx.com>

X-Original-To: xxxxx@xxxxxxx.com

Delivered-To: xxxxx@xxxxxxx.com

Received: from [192.168.11.6] (buffalo.setup [192.168.11.1])

by mail.xxxxxxx.com (Postfix) with ESMTPA id 05DF5D432

for <xxxxx@xxxxxxx.com>; Tue, 07 Oct 2025 09:49:00 +0900 (JST)

Message-ID: <87078198-4413-4907-a72a-0dd7500d1c00@korodes.com>

Date: Tue, 7 Oct 2025 09:48:59 +0900

MIME-Version: 1.0

User-Agent: Mozilla Thunderbird

From: huong <xxxxx@xxxxxxx.com>

Content-Language: en-US

To: huong <xxxxx@xxxxxxx.com>

Content-Type: text/plain; charset=UTF-8; format=flowed

Content-Transfer-Encoding: 7bit

X-Virus-Scanned: clamav-milter 1.4.3 at lepard

X-Virus-Status: Clean

X-Spam-Status: No, score=2.2 required=8.0 tests=ALL_TRUSTED,

CONTENT_TYPE_PRESENT,EMPTY_MESSAGE autolearn=no autolearn_force=no

version=4.0.1

X-Spam-Level: **

X-Spam-Checker-Version: SpamAssassin 4.0.1 (2024-03-26) on Lepard

④スパムチェック確認

自分自身にメール本文が「XJS*C4JDBQADN1.NSBN3*2IDNEN*GTUBE-STANDARD-ANTI-UBE-TEST-EMAIL*C.34X」のメールを送るとメールは配信されずSpamフォルダへ振り分けられていることを確認する

メールヘッダーには次のように表示されている

| Return-Path: <xxxxx@xxxxxxx.com> X-Original-To: xxxxx@xxxxxxx.com Delivered-To: xxxxx@xxxxxxx.com Received: from [192.168.11.6] (buffalo.setup [192.168.11.1]) by mail.xxxxxx.com (Postfix) with ESMTPA id A8698D433 for <xxxxx@xxxxxxx.com>; Tue, 07 Oct 2025 09:53:05 +0900 (JST) Content-Type: multipart/alternative; boundary="------------bXIP72VG7BUq5TDt8w65TTDf" Message-ID: <25095fa1-94da-4024-a2a2-eca90c5d91f9@korodes.com> Date: Tue, 7 Oct 2025 09:53:05 +0900 MIME-Version: 1.0 User-Agent: Mozilla Thunderbird From: xxxxx <xxxxx@xxxxxxx.com> Content-Language: en-US To: xxxxx <xxxxx@xxxxxxx.com> Subject: Spam Test X-Virus-Scanned: clamav-milter 1.4.3 at lepard X-Virus-Status: Clean X-Spam-Flag: YES X-Spam-Status: Yes, score=1003.3 required=8.0 tests=ALL_TRUSTED, CONTENT_TYPE_PRESENT,GTUBE,HTML_MESSAGE,MPART_ALT_DIFF, MULTIPART_ALTERNATIVE autolearn=no autolearn_force=no version=4.0.1 X-Spam-Report: * 0.1 ALL_TRUSTED Passed through trusted hosts only via SMTP * 0.1 MULTIPART_ALTERNATIVE Multipart/alternative * -0.1 CONTENT_TYPE_PRESENT exists:Content-Type * 1000 GTUBE BODY: Generic Test for Unsolicited Bulk Email * 2.2 MPART_ALT_DIFF BODY: HTML and text parts are different * 1.0 HTML_MESSAGE BODY: HTML included in message X-Spam-Level: ************************************************** X-Spam-Checker-Version: SpamAssassin 4.0.1 (2024-03-26) on lepard |